Simplifier la connectivité pour l'usinage intelligent

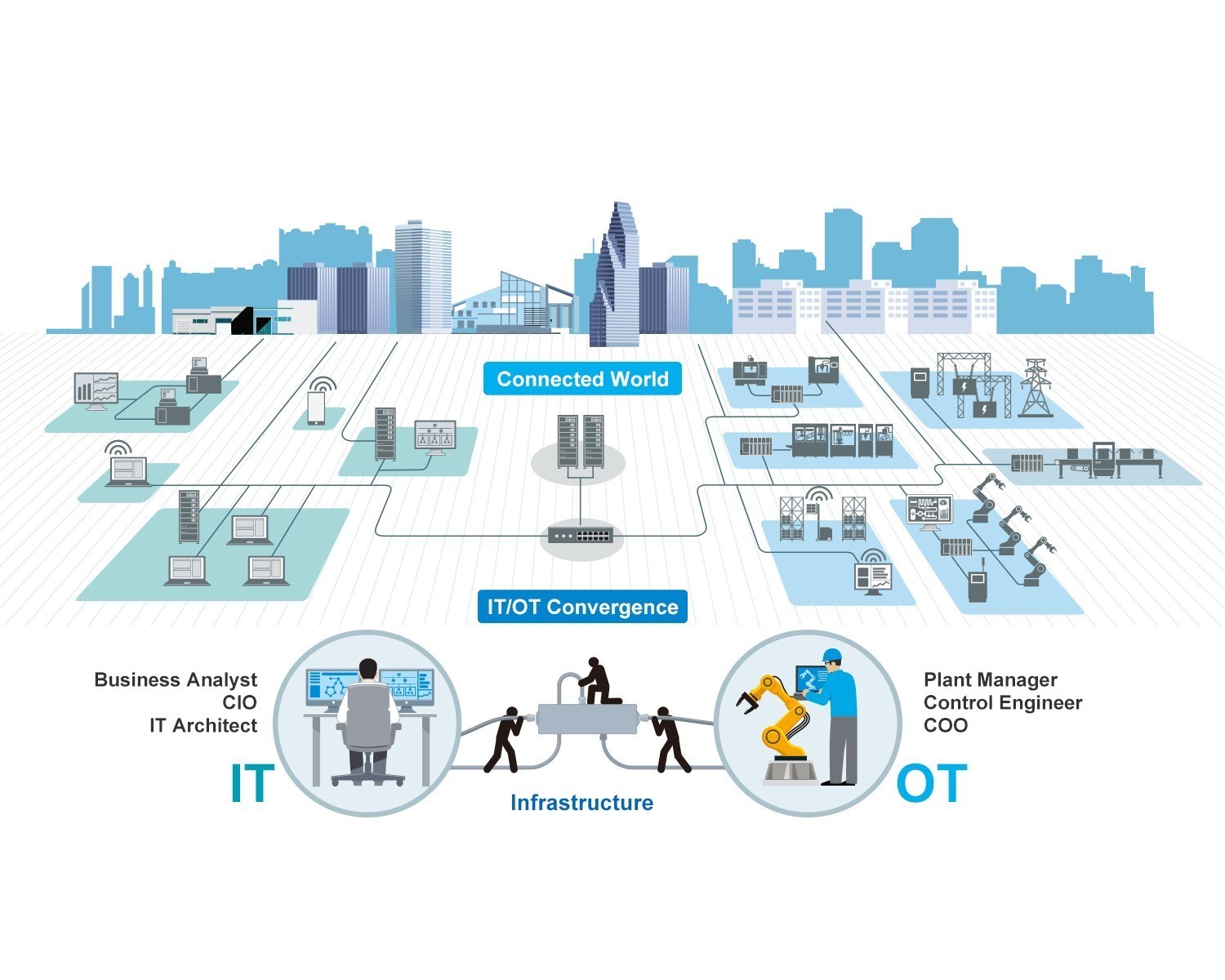

Activer la connectivité IIoT pour effectuer une surveillance à distance et une maintenance prédictive, et transformer votre entreprise

Permettre à un réseau sécurisé et fiable de répondre aux besoins de personnalisation de masse interconnectés

Afin de parvenir à un processus de fabrication ininterrompu répondant aux exigences de la personnalisation de masse, il est essentiel de réduire les temps d'arrêt dans ce type de processus de fabrication entièrement automatisé et connecté. La capacité de mettre à niveau, de dépanner et de gérer efficacement plusieurs machines à distance est essentielle pour éviter les temps d'arrêt. La protection des machines connectées contre les menaces internes et externes est une autre considération clé. Découvrez comment relever les défis liés à la maintenance à distance et à la collaboration de sécurité IT-OT en cas de déploiement massif. personnalisation.

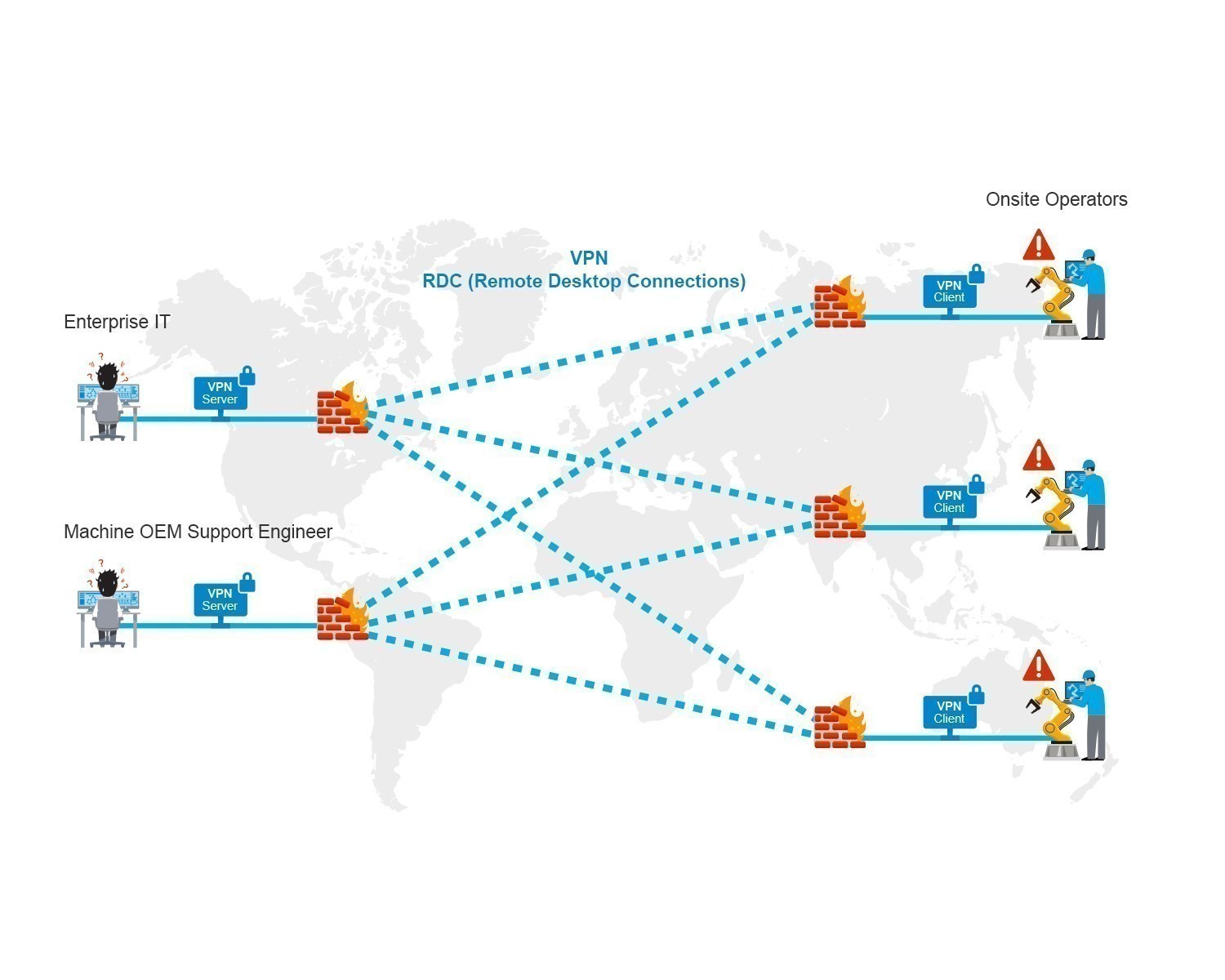

Mettre en place plusieurs accès sécurisés est chronophage

Accéder à plusieurs machines à distance pour mise à niveau, dépannage et maintenance peut réduire des temps d'arrêt impromptus. Toutefois, l'établissement de plusieurs connexions sécurisées pour des machines distribuées dans une application à grande échelle via des méthodes VPN et RDC (connexions Bureau à distance) traditionnelles est complexe et chronophage. Et si nous pouvions simplifier vos connexions distantes lors de déploiements à grande échelle?

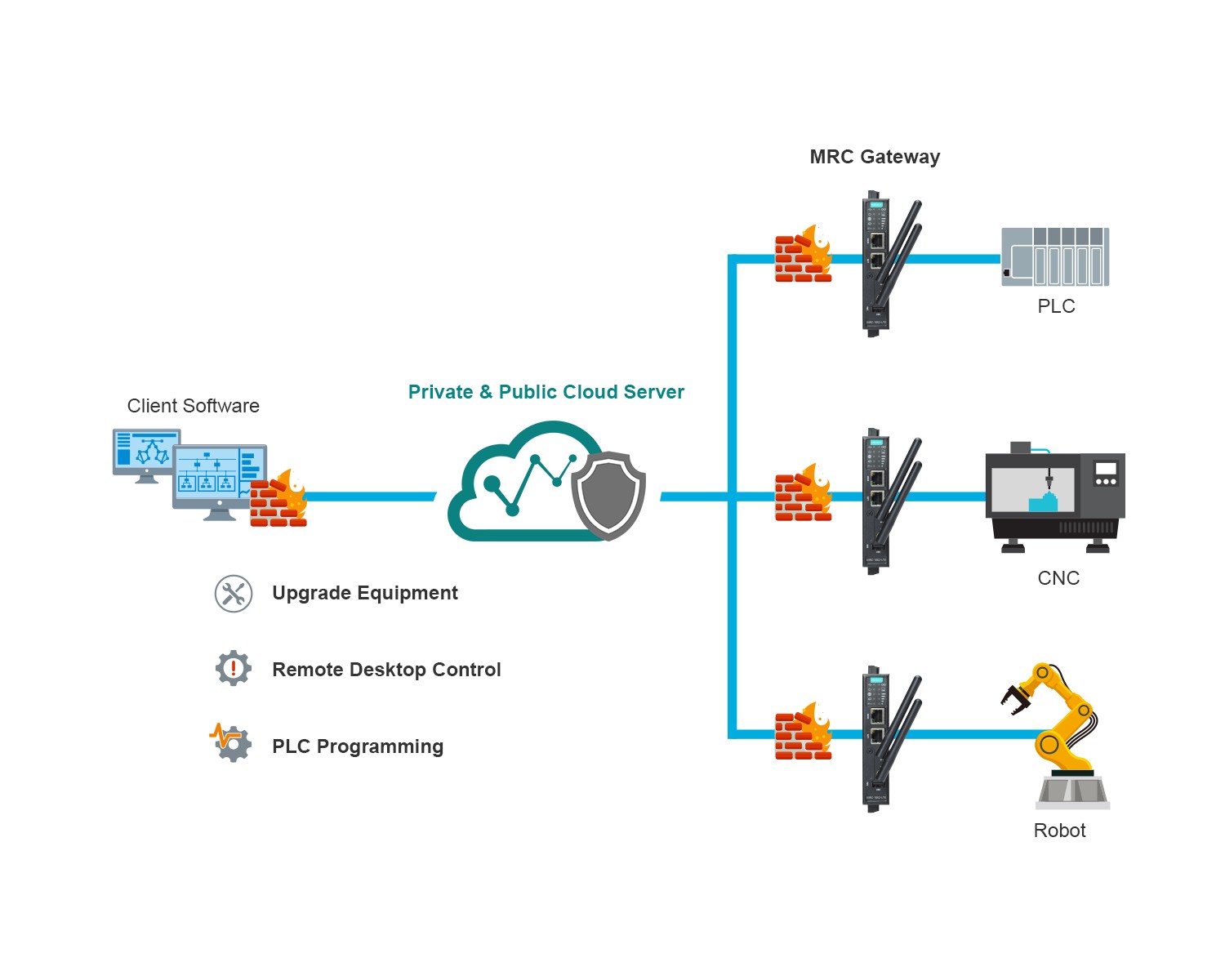

Utiliser VPN/RDC établir plusieurs connexions sécurisés à distance Problèmes : Solution d'accès à distance sécurisé basé sur Cloud Solutions : Lieu : Taiwan Maximiser la disponibilité du réseau améliore la productivité des machines. Par conséquent, un constructeur de machines de Taiwan souhaitait collaborer plus étroitement avec ses clients du monde entier pour réaliser des applications de maintenance prédictive à distance. Il a donc installé un logiciel d'accès à distance sur les passerelles IIoT afin de créer des connexions sécurisées entre les ingénieurs et les machines sans ordinateur tiers. Le petit plus était que le logiciel n'exigeait pas une grande expertise informatique, côté ingénieurs comme côté opérateurs de machines.

Connectivité IIoT :

Simplifié:

Etude de cas

Accès sécurisé distant pour services de machinerie éprouvés

Surmonter les silos de sécurité pour les systèmes interconnectés

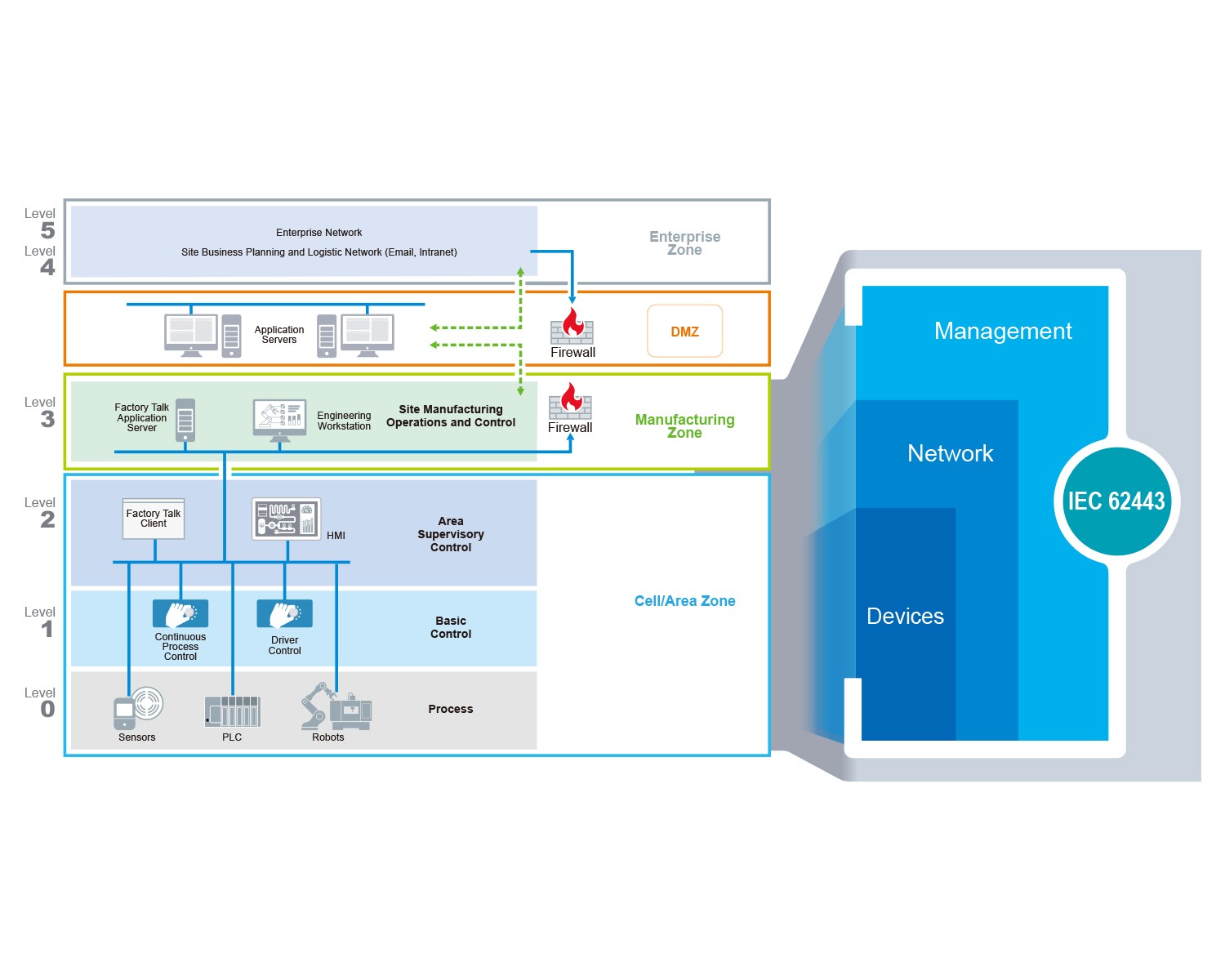

Les réseaux de systèmes de contrôle industriels (ICS) sont isolés physiquement et ne sont pas directement connectés à Internet. Ils sont donc à l'abri des cyberattaques. Cependant, lorsqu'une usine interconnectée commence à connecter ses systèmes internes à des systèmes externes afin de fournir un meilleur service à ses clients, elle met en danger les opérations IT et OT. Et si nous pouvions simplifier votre collaboration de sécurité IT-OT?

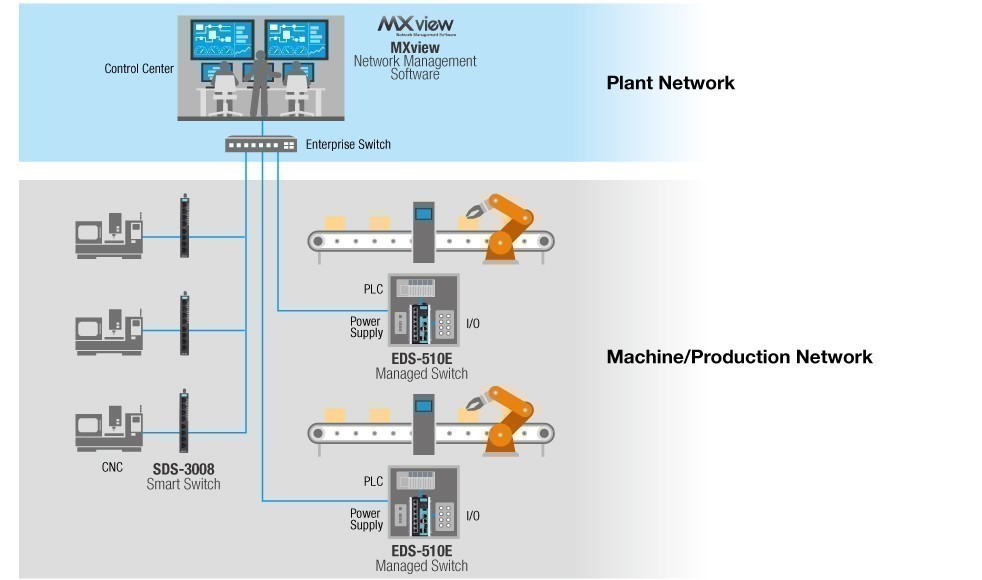

Différences majeures entre IT et OT Problèmes : Architecture de sécurité à 3 couches basée sur la norme industrielle IEC 62443 Solutions : Lieu : U.S.A Un responsable d’usine de pièces automobiles avait prévu de numériser ses processus de production. Les appareils de terrain utilisaient le protocole EtherNet / IP pour l’unification du contrôle et l’acquisition des données. L’infrastructure réseau de cette usine étant très étendue, il était très difficile pour le responsable de l’installation de surveiller tous les périphériques et de visualiser les topologies du réseau. Pour réaliser la numérisation, tous les réseaux ont été interconnectés du site jusqu’à l’ERP et même au cloud. Il était essentiel de disposer de bonnes mesures en matière de cybersécurité pour permettre cette transformation, sans compromettre l'efficacité de la production.

Connectivité IIoT :

Simplifié :

Etude de cas

Visualiser le statut de sécurité des réseaux d'usine à grande échelle