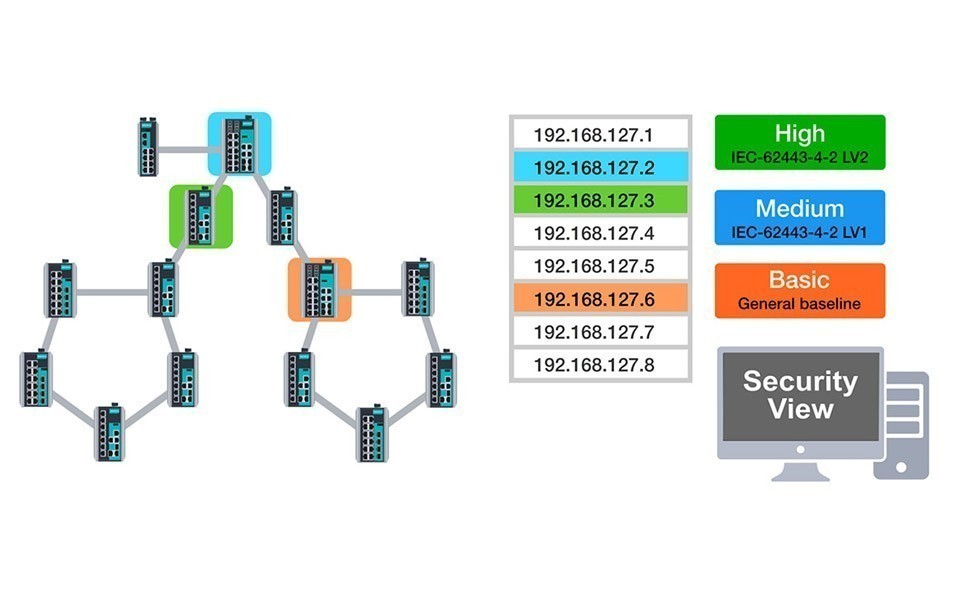

Gain de visibilité instantané de la sécurité de votre réseau

Gestion de la sécurité

Alors que les réseaux ICS continuent de s'étendre et que davantage de réseaux continuent de converger, il est important de comprendre les avantages de l'approche de défense en profondeur lors de la conception de l'architecture de sécurité. Cependant, la mise en place de blocs de construction de cybersécurité dans un réseau ICS n'est pas suffisante pour protéger complètement les actifs critiques contre tout accès non autorisé. Selon un rapport publié par ICS-CERT, un bon modèle de gestion de la sécurité devrait inclure les étapes suivantes :

- Identifier et sécuriser les connexions réseau dans l'ICS

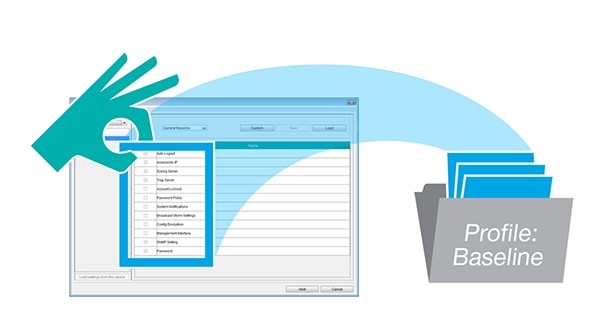

- Renforcer les périphériques réseau

- Gérer le facteur humain

- Surveiller et évaluer continuellement l'état de sécurité du réseau

- Répondre aux incidents et rétablir rapidement le fonctionnement normal des réseaux

Les personnes malveillantes peuvent toujours accéder au réseau sécurisé si les personnes qui utilisent le réseau ICS n'adhèrent pas au modèle de gestion de la sécurité. Afin de garantir que le réseau n'a pas été compromis, vérifiez si le réseau ICS suit les principes de gestion et assurez-vous que tous les utilisateurs ont lu les directives pour assurer un réseau ICS plus sécurisé.

Questions rapides pour s'assurer que les meilleures pratiques sont suivies

-

Vous pensez qu'il n'est pas nécessaire de changer le mot de passe par défaut parce que votre réseau ICS est isolé?

-

Vous vous souciez de la façon dont les périphériques sont connectés, uniquement lorsque le réseau est opérationnel?

-

Êtes-vous certain que votre réseau ICS peut se rétablir rapidement après interruption du réseau ?